Rclone mount - Монтирование сетевых хранилищ SFTP, WebDAV, S3 как локальной директории в Linux

В этой статье рассмотрим процесс монтирования удалённых сетевых хранилищ SFTP, WebDAV и S3 как обычной директории в файловой системе Linux.

В этой статье рассмотрим процесс монтирования удалённых сетевых хранилищ SFTP, WebDAV и S3 как обычной директории в файловой системе Linux.

Очередная видео подборка на вечер🧐: 5️⃣ интересных, на мой взгляд, видео про IT и около него😉.

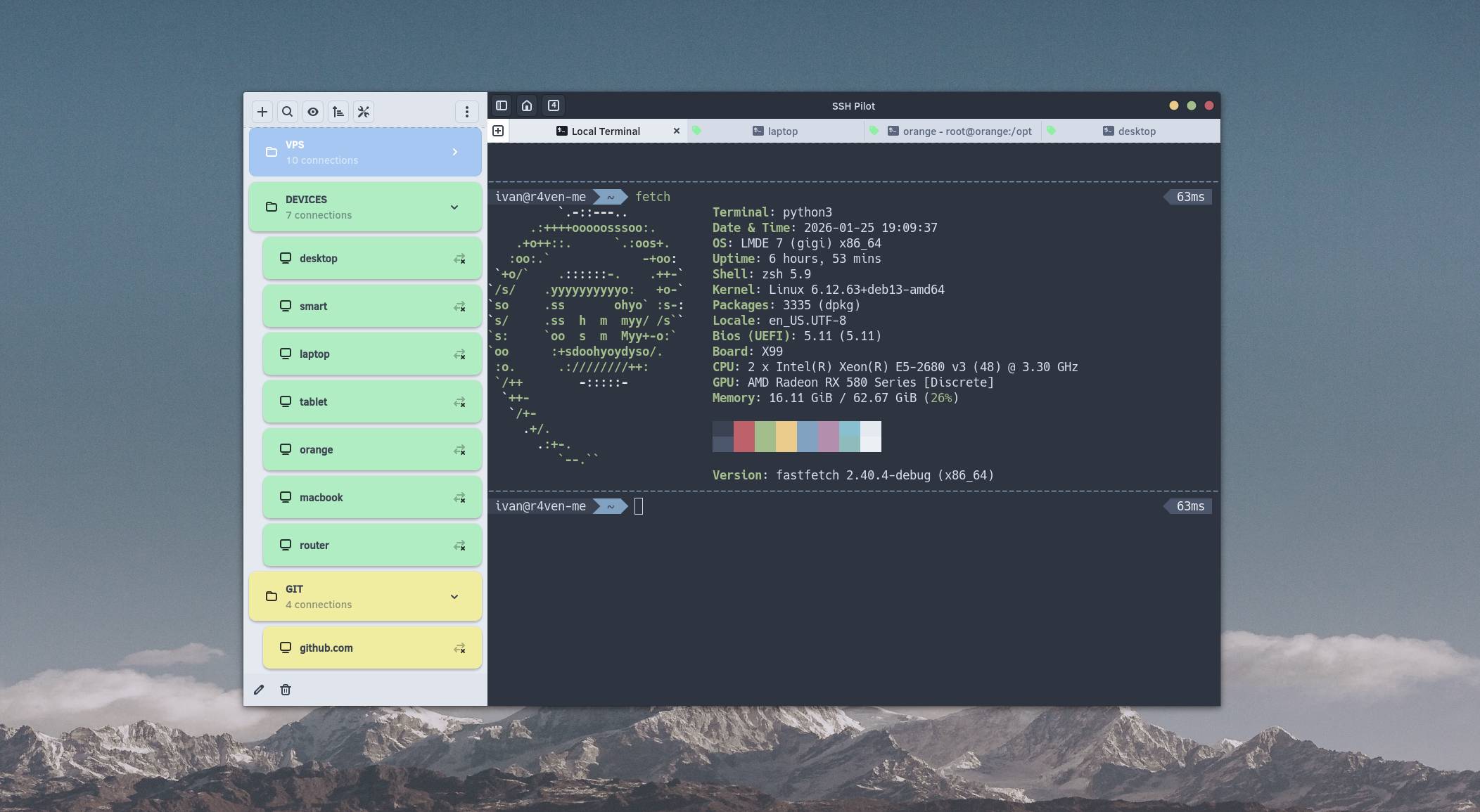

В этой заметке я расскажу вам про SSH Pilot - современный менеджер SSH соединений для Linux, написанный на Python и GTK.

Регулярно пополняющаяся подборка полезных плейбуков Ansible 🎻.

Введите ключевые слова для поиска статей